Voor two-factor authenticatie levert Microsoft Azure Multi-Factor Authentication, ook wel afgekort tot Azure MFA.

Azure MFA werkt als additionele beveiliging bovenop je gebruikersnaam en wachtwoord. Deze vorm van sterke authenticatie hanteert het principe: iets wat je weet (username + password) én wat je bezit (je smartphone of token).

De (Azure) multi-factor authenticatie functie kan je in drie smaken verkrijgen:

- Multi-Factor Authentication voor Office 365

- Multi-Factor Authentication voor Azure Administrators

- Azure Multi-Factor Authentication (voor cloud en/of on-premises)

De eerste en tweede smaak (versie) bevatten dezelfde basisset aan MFA-mogelijkheden; een soort light-variant van de volwaardige Azure MFA-versie. Het enige verschil is dat je MFA voor Azure Administrators uitsluitend op Azure-beheeraccounts kan toepassen, dus niet op “gewone” gebruikeraccounts. De derde smaak biedt de volledige set aan MFA-mogelijkheden, die je natuurlijk wel voor Office 365 kan en wil inzetten. De verschillen qua MFA-mogelijkheden tussen “light” MFA (voor Office 365/Azure Admins) en Azure MFA:

| MFA-functie | Office 365 / Azure Admins | Azure MFA |

|---|---|---|

| Use Mobile app (online and OTP) as second authentication factor | ☑ | ☑ |

| User Phone call as second authentication factor | ☑ | ☑ |

| Use SMS as second authentication factor | ☑ | ☑ |

| Application passwords for non-browser clients (e.g. Outlook, Lync) | ☑ | ☑ |

| Default Microsoft greetings during authentication Phone calls | ☑ | |

| Fraud alert | ☑ | |

| MFA SDK (Software Development Kit) | ☑ | |

| Security Reports | ☑ | |

| MFA for on-premises applications/ MFA Server | ☑ | |

| One-Time Bypass | ☑ | |

| Block/Unblock Users | ☑ | |

| Customizable caller ID for authentication Phone calls | ☑ | |

| Event Confirmation | ☑ |

Azure Multi-Factor Authentication for Office 365

Bij elk Office 365-abonnement zit een gebruikslicentie voor MFA. Deze licentie is echter beperkt tot de aangegeven mogelijkheden in de tabel hierboven en uitsluitend inzetbaar voor Office 365-diensten.

Naast (of ter vervanging) van Multi-Factor Authentication for Office 365 kan je Azure MFA als losstaand product aanwenden. Je kunt Azure MFA met meerdere scenario’s inzetten: in de cloud, on-premises, of een combinatie.

Online / Cloud scenario met Azure Multi-Factor Authentication

In het cloud-only scenario worden “uitsluitend” online-diensten/SaaS ondersteund. Dit klinkt misschien beperkt, maar weet dat Azure MFA dus ook werkt voor alle (2500+) applicaties uit de Azure-catalogus van Azure Active Directory (Azure AD) én alle on-premises SaaS-apps indien ontsloten met Azure Application Proxy.

Offline / On-premises scenario met Multi-Factor Authentication Server

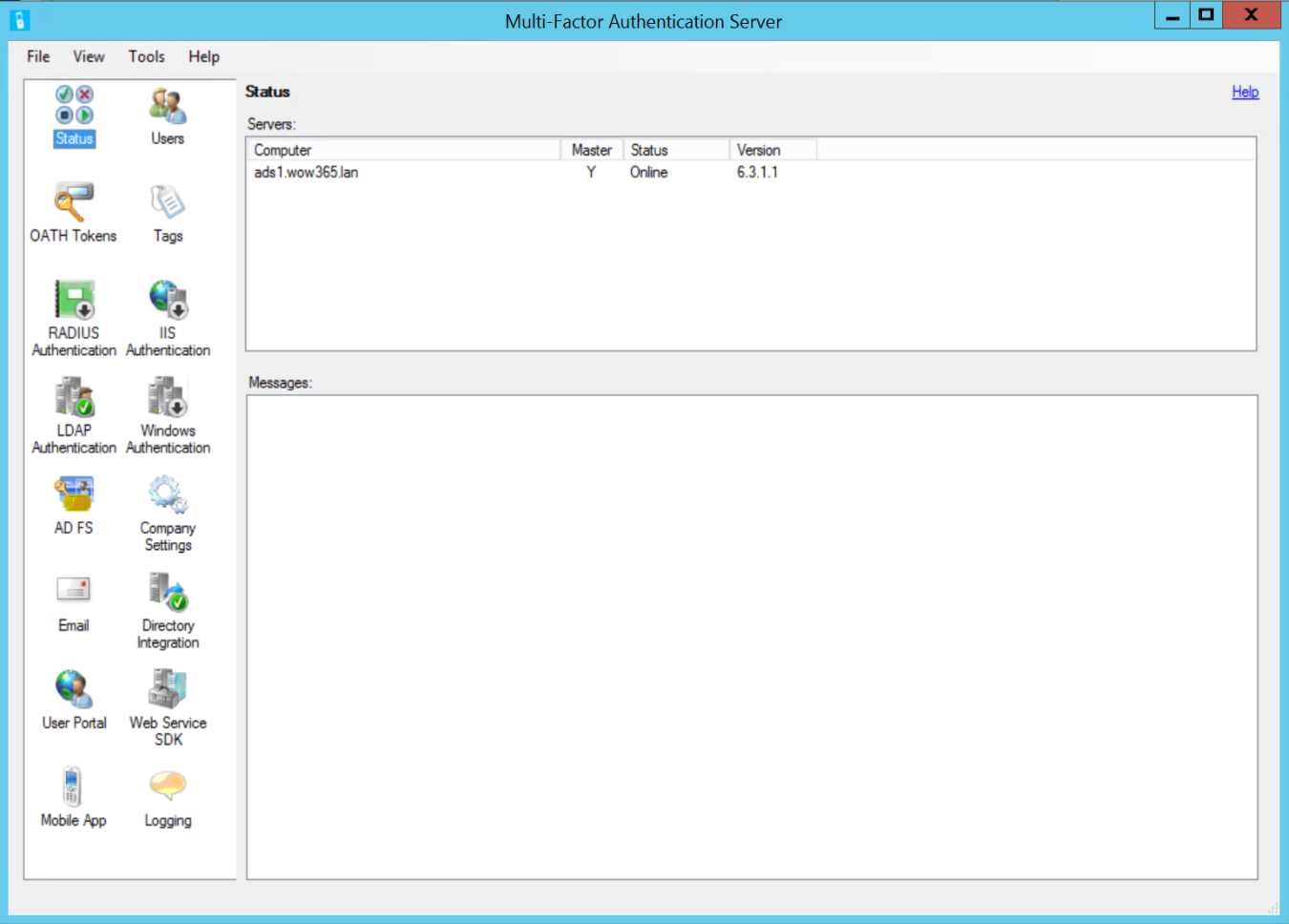

In tegenstelling tot het cloud scenario kan je MFA met de Multi-Factor Authentication Server inzetten voor een offline (on-premises) scenario. Hiervoor moet je wel eerst een authentication provider aanmaken in je Azure-subscription. Daarna download je de software van het achterliggend portaal.

In de MFA-Server maak je een koppeling met de bestaande Active Directory voor synchronisatie van accounts. Je kan filteren op bijvoorbeeld OU of groepslidmaatschap om (meestal de service) accounts te weren.

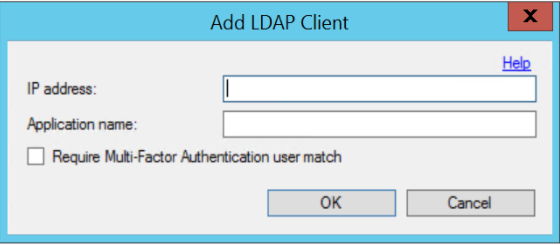

Een ‘big-bang’ scenario voor het aanzetten van de MFA functionaliteit kan maar hoeft (vaak) niet. Zo kan er bij het beveiligen van de Active Directory authenticatie voor worden gekozen om een user match niet als voorwaarde te stellen. Hiermee vrijwaar je gebruikers die nog niet zijn geïmporteerd.

Een ‘big-bang’ scenario voor het aanzetten van de MFA functionaliteit kan maar hoeft (vaak) niet. Zo kan er bij het beveiligen van de Active Directory authenticatie voor worden gekozen om een user match niet als voorwaarde te stellen. Hiermee vrijwaar je gebruikers die nog niet zijn geïmporteerd.

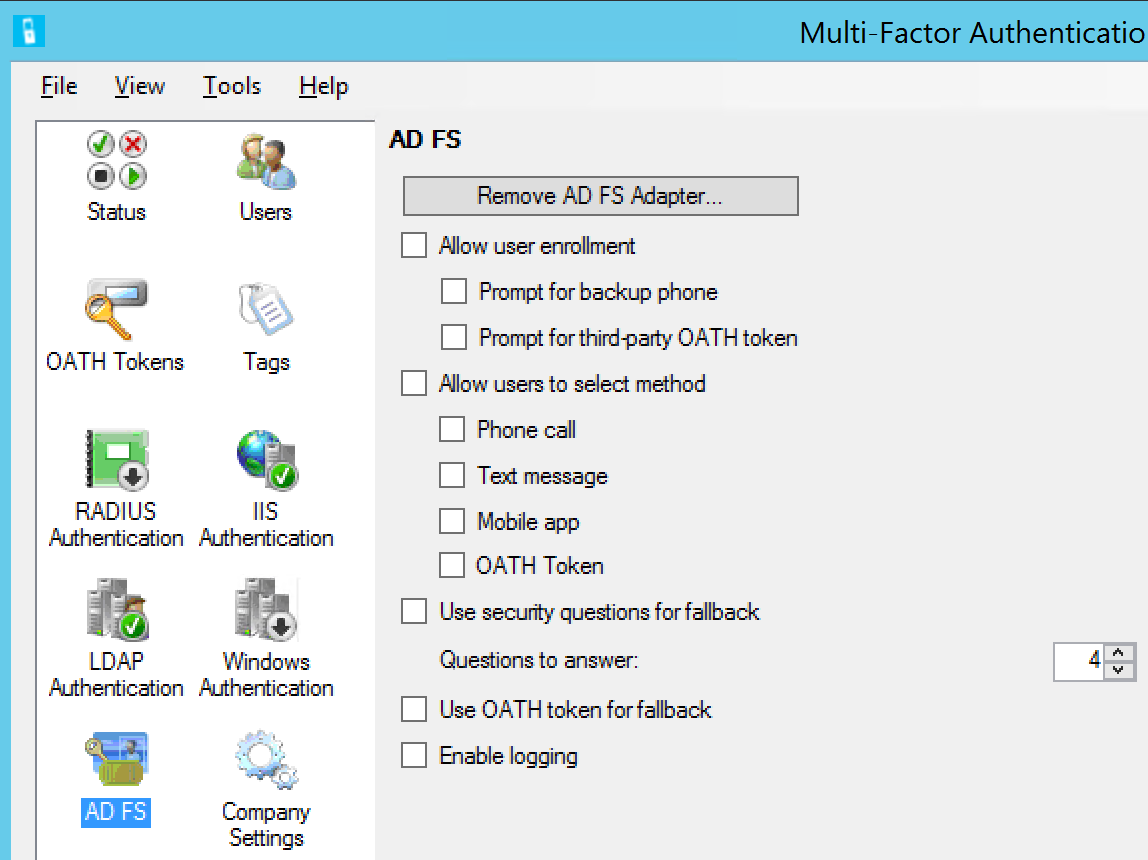

Combinatie van cloud en on-premises met AD Federation Services

Wanneer de on-premises omgeving via Active Directory Federation Services (AD FS) verbonden is met de Azure-tenant, kan je de Multi-Factor Authentication Server hieraan koppelen. Eindgebruikers krijgen daarmee één consistent MFA-inschrijfpunt.

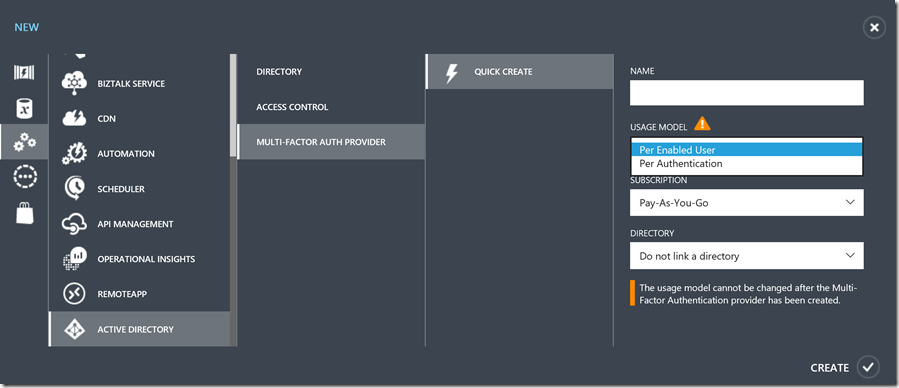

Usage model met een belangrijk keuzemoment

Voor het gebruik van Azure Multi-Factor Authentication moet je in de bestaande Azure Active Directory een Multi-Factor Auth Provider eenmalig aanmaken. Deze provider dient gekoppeld te worden aan: een Directory, Subscription, en Usage Model met twee keuzes:

- Per Enabled User: vast maandbedrag per MFA-gebruiker voor ongelimiteerd aantal authenticaties

- Per Authentication: vast maandbedrag per 10 authenticaties ongeacht welke eindgebruiker(s)

⚠ Dit Usage model kan niet op een later moment aangepast worden.

Aan Multi-Factor Authentication for Azure Administrators zijn géén kosten verbonden.

De multi-factors voor additionele authenticatie

Er zijn verschillende authenticatiemethodes aanwezig binnen Azure Multi-Factor Authentication. Een administrator kan deze (de)activeren waarbij ook meerdere methoden tegelijk ondersteund worden. De eindgebruiker kan kiezen welke methode(s) het beste bij zijn of haar werkstijl past:

- Telefoon oproep: de gebruiker wordt gebeld en moet ter bevestiging op # drukken

- SMS bericht: de gebruiker ontvangt een SMS met een ‘one-time-password’ / code van 6 cijfers.

- Mobiele app: voor deze methode zijn met bijv. de Azure Authenticator app twee opties;

- of de gebruiker moet de ‘soft-token’ code overtikken die de app elke minuut vernieuwt

- of ontvangt een notificatie waarna de gebruiker enkel op ‘verifiëren’ moet drukken.

- OATH token: de code van 6 cijfers wordt gegenereerd door een apparaatje als ‘hard-token’

Bij elke authenticatiemethode hoort een bericht. Wanneer de mobiele app pushmethode is geactiveerd, krijgt de gebruiker standaard het bericht: “U hebt een verificatieaanvraag voor een aanmelding ontvangen.” Al deze berichten zijn naar wens aanpasbaar en in meerdere talen aanwezig.

Gebruikersactivering met enrollment-proces

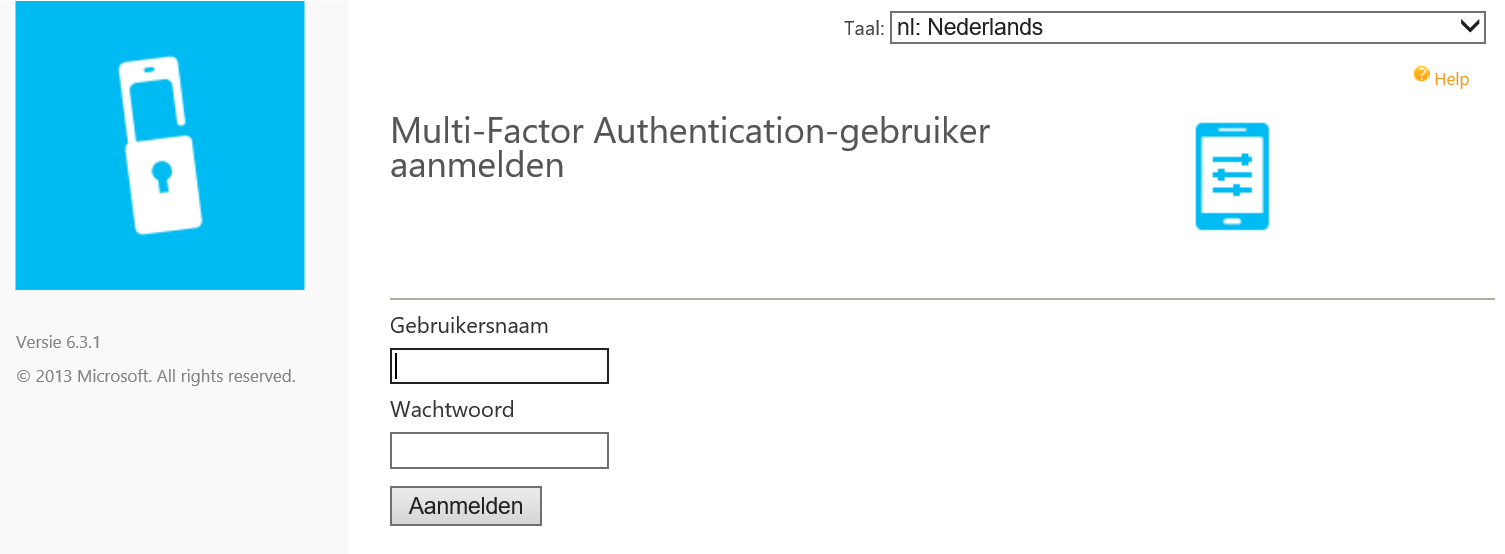

Elke gebruiker van (Azure) Multi-Factor Authentication moet initieel een ‘enrollment-proces’ volgen. Bij de on-premises variant kan er voor een te activeren MFA-gebruiker een e-mail automatisch worden verstuurd met korte instructie en de link naar de aanmeldpagina. Zodra de gebruiker de ingevoegde link aanklikt, komt de gebruiker op de MFA-aanmeldpagina; deze moet wel van het interne netwerk naar het internet gepubliceerd zijn. Op de site kan de gebruiker inloggen met zijn of haar accountinformatie uit Active Directory.

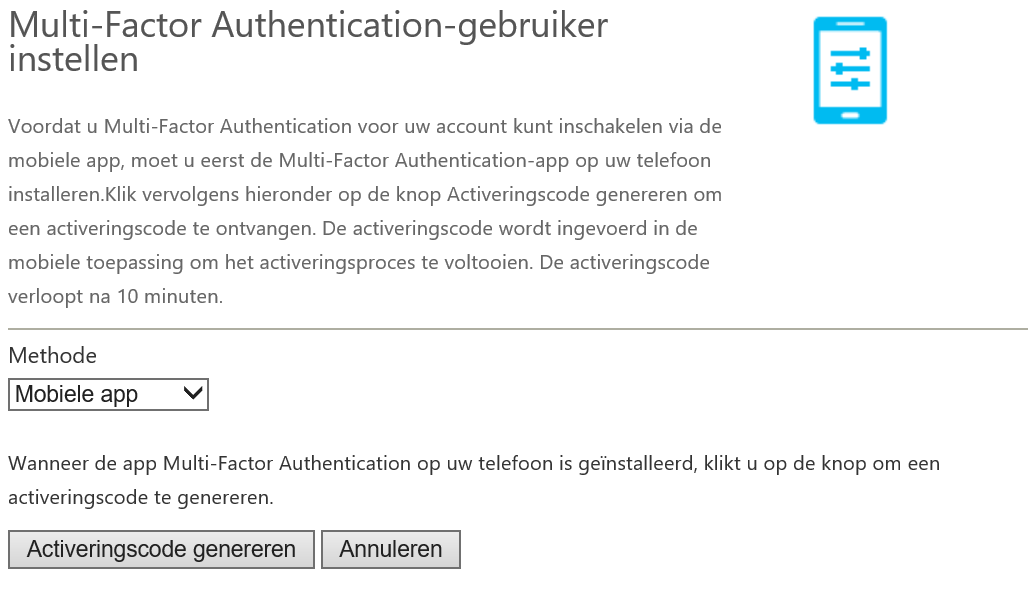

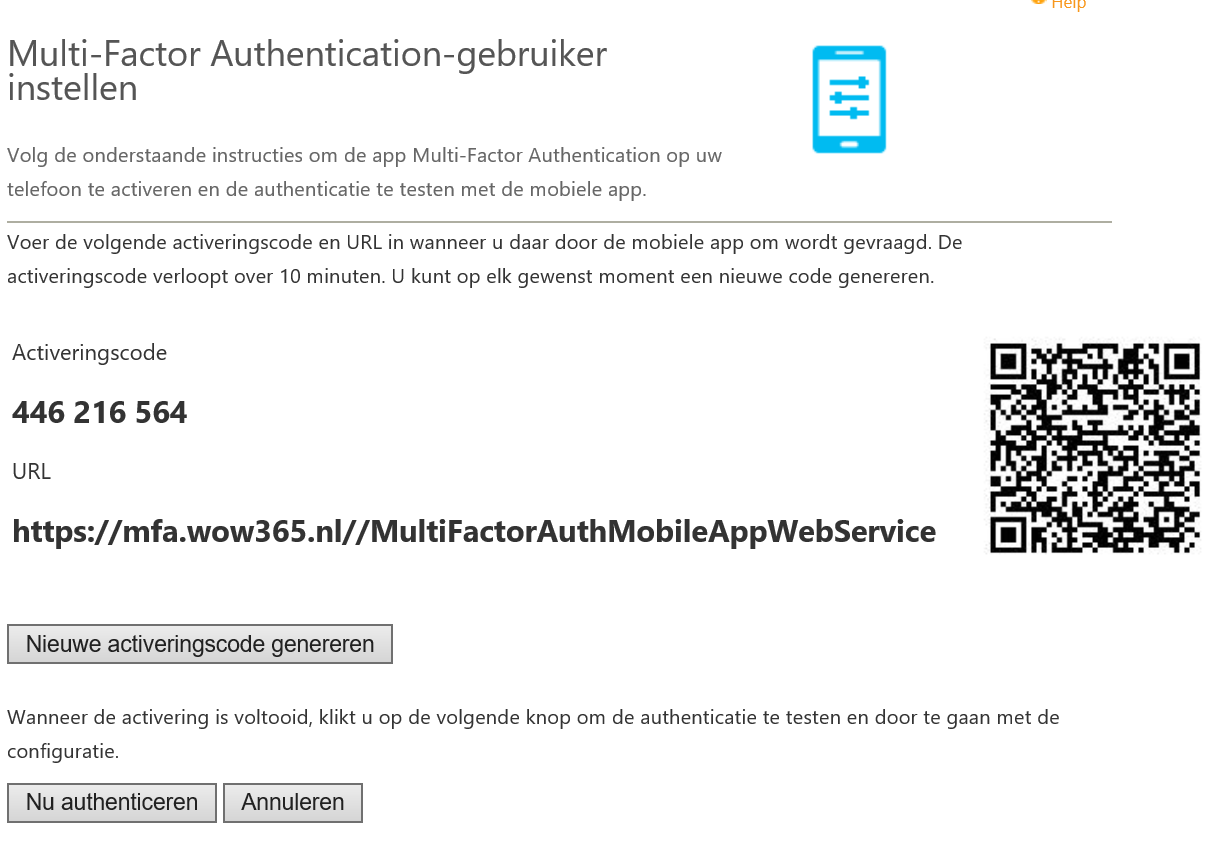

De volgende stap bestaat uit het selecteren van de additionele authenticatiemethode. De mogelijke selecties zijn afhankelijk van de configuratie die de administrator heeft ingesteld. Bij keuze voor ‘Mobiele app’ moet de gebruiker vervolgens op ‘Activeringscode genereren’ klikken.

Het systeem genereert een unieke activeringscode en QR-code waarmee de gebruiker de mobiele app instelt. Daarna moet de gebruiker op ‘Nu authenticeren’ klikken waarna een authenticatieverzoek volgt ter verificatie.

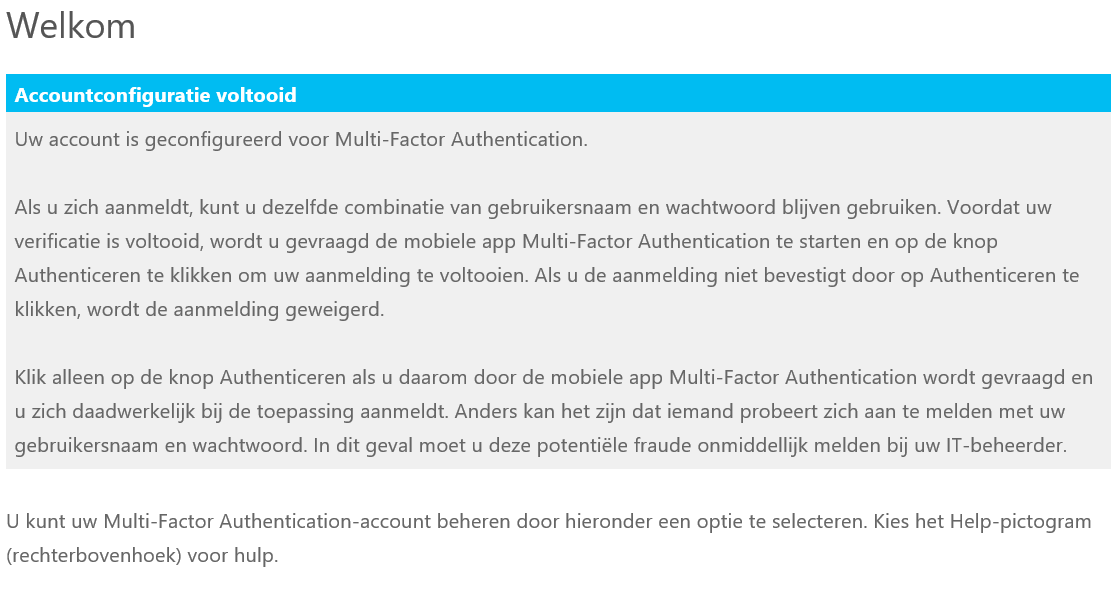

Bij succesvolle verificatie is het enrollment-proces gereed en kan de gebruiker de MFA-functie toepassen. Via het portaal kunnen gebruikers desgewenst de authenticatiemethode(s) wijzigen, zijn of haar telefoonnummer aanpassen, en een geregistreerd device deactiveren of een nieuw apparaat activeren.

Aanpasbaarheid van Azure MFA voor meer flexibiliteit

Naast de reeds beschreven mogelijkheden, heb je nog meer opties voor flexibiliteit. Een van de handigste opties: definiëren wanneer multi-factor authenticatie wel of niet verplicht is. Een (staf)medewerker op kantoor als ‘trusted’ locatie hoeft wellicht géén multi-factor authenticatieverplichting voor het verbinden met een on-premises SharePoint-portaal (al kennen we situaties waarbij MFA ook intern een eis is), maar als dezelfde medewerker inlogt vanaf een ‘untrusted’ locatie dan MFA juist wel wordt afgedwongen.

Wil je een demonstratie of heb je andere vragen? Neem gerust contact met ons op.