Azure Application Proxy en Azure in het algemeen is tegenwoordig een veel besproken onderwerp. Steeds meer organisaties bekijken de mogelijkheden om on-premises infrastructuur of applicaties over te brengen naar een cloud. Alhoewel de volwassenheid van de cloud toeneemt, is dit nog niet altijd haalbaar.

In toenemende mate worden onderdelen al verplaatst of afgenomen vanuit de Azure cloud. Voor de effectieve inzet van deze componenten wordt er gebruik gemaakt van account-synchronisatie en federatie. Daarbij dienen dan weer de benodigde licenties aangeschaft te worden.

Een onderdeel van een aantal licentievormen, waaronder Azure Active Directory basic/premium en Enterprise Mobility + Security (EMS), is Azure Application Proxy. Een erg gaaf onderdeel, wat we in deze post graag aan je toelichten.

Azure Application Proxy

De Azure Application Proxy biedt de functie om interne websites of web-applicaties buiten de eigen on-premises omgeving te publiceren zonder deze daadwerkelijk, doormiddel van een reversed proxy, extern te ontsluiten. Hiervoor gelden enkele minimale pre-requisites:

- Licenties in de vorm van Azure Active Directory Basic of Premium (vaak onderdeel van een bundel zoals EMS);

- Minstens 1 server waarop de Application Proxy Software geïnstalleerd kan worden;

- Deze server dient enkel outbound te kunnen verbinden met het internet over poort 443;

- Deze server dient de te ontsluiten web pagina te kunnen benaderen;

- Deze server dient de lokale Active Directory te kunnen benaderen om de authenticatie te kunnen verzorgen.

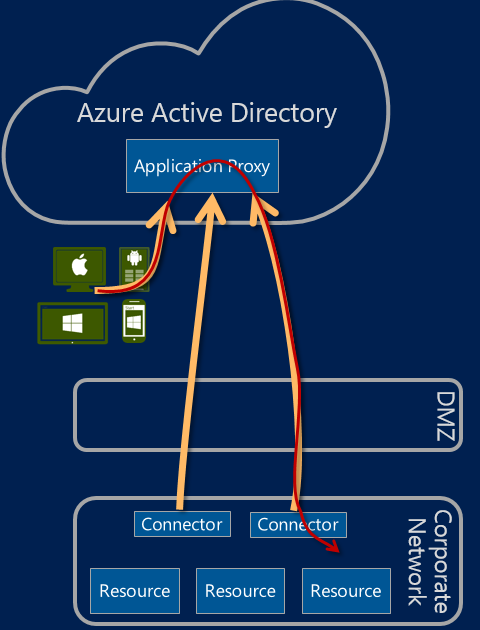

Werking

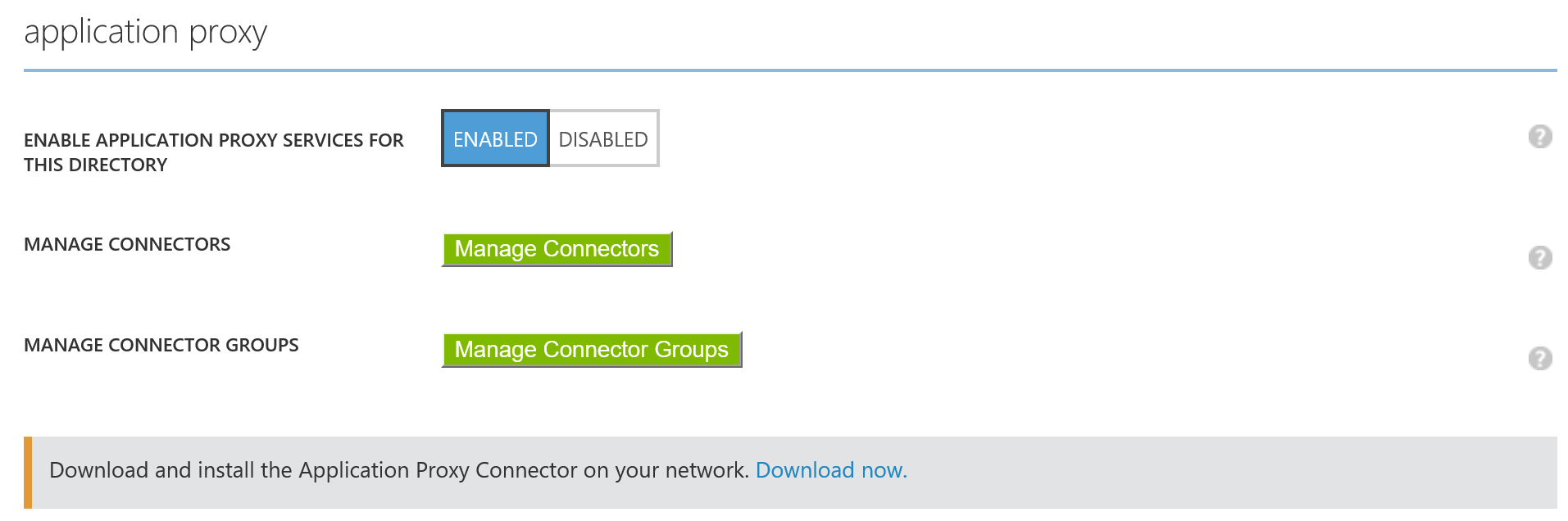

De functionaliteit van Azure Application Proxy bestaat uit twee componenten. Ten eerste het Cloud component welke onderdeel uitmaakt van de Azure Active Directory. Deze functionaliteit is eenvoudig aan te zetten op de Configuratie pagina van de betreffende Active Directory.

Vanaf diezelfde pagina kan ook direct het tweede component, de Application Proxy Connector, gedownload worden. Deze connector dient geïnstalleerd te worden op een interne server met de pre-requisites zoals eerder in deze blog beschreven.

Het mooie aan deze connector is dat enkel een uitgaande internetverbinding nodig is. Er hoeft dus niks additioneel gepubliceerd of geconfigureerd te worden in de bestaande firewall. Daarnaast kan er eenvoudig een hoog beschikbare verbinding van worden gemaakt door het toevoegen van een extra connector op een andere server. De Azure service zorgt automatisch voor het hoog beschikbaar maken en load balancen over de meerdere connectors heen.

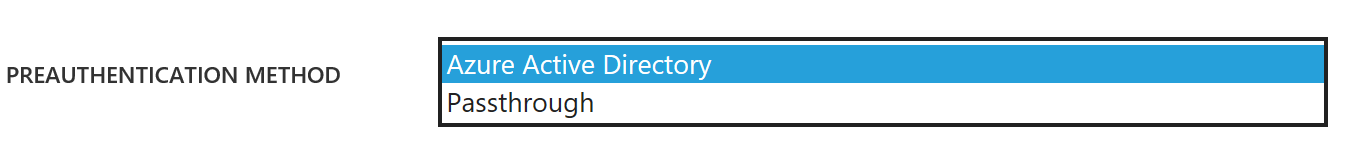

Preauthenticatie

Om de authenticatie uit te kunnen voeren zijn er 2 mogelijkheden: Passthrough authenticatie en Azure Active Directory. Beide methoden hebben hun eigen voordelen.

Voordelen van passthrough authenticatie

Voordelen van passthrough authenticatie

- De HTTPS/HTTP terminatie vindt plaats in de Azure Cloud service waardoor een mogelijke “heartbleed attack” geen invloed heeft;

- Geen on-premises infrastructuur nodig en daarmee dus ook geen additioneel onderhoud;

- Applicaties kunnen toch opgenomen worden in het MyApps portaal of Office 365 Quick Launch menu.

Voordelen van Azure Active Directory authenticatie

- Uitgebreide security rapportage mogelijkheden;

- De mogelijkheid om gebruik te maken van conditionele toegang waarbij onder bepaalde omstandigheden de:

- Additionele authenticatie met Azure Multi Factor Authenticatie verplicht is

- De toegang wordt geweigerd indien men niet met een bekend network verbonden is

Toegang voor medewerkers

Als de betreffende te ontsluiten web pagina volledig is toegevoegd en geconfigureerd kan deze aangeboden worden aan de medewerkers. Het toekennen van de applicatie aan medewerkers kan vanuit de Azure Active Directory op basis van een enkel account, meerdere accounts of op basis van een groep. Daarnaast is het mogelijk om deze applicatie op aanvraag beschikbaar te maken waarbij de medewerkers op basis van self-service de toegang tot de applicatie kunnen aanvragen al dan niet met een goedkeurings workflow daarachter.

Als de toegang qua rechten eenmaal is geregeld kan de toegang tot de applicatie op een drietal manieren plaatsvinden:

- De URL; standaard wordt er bij het aanmaken van een applicatie een URL beschikbaar gestelt welke eindigt op .msappproxy.net. Deze kan op een willekeurige manier verspreidt worden en gebruikt. Daarnaast kan hier gekozen worden voor het gebruiken van een eigen URL met bijbehorend certificaat

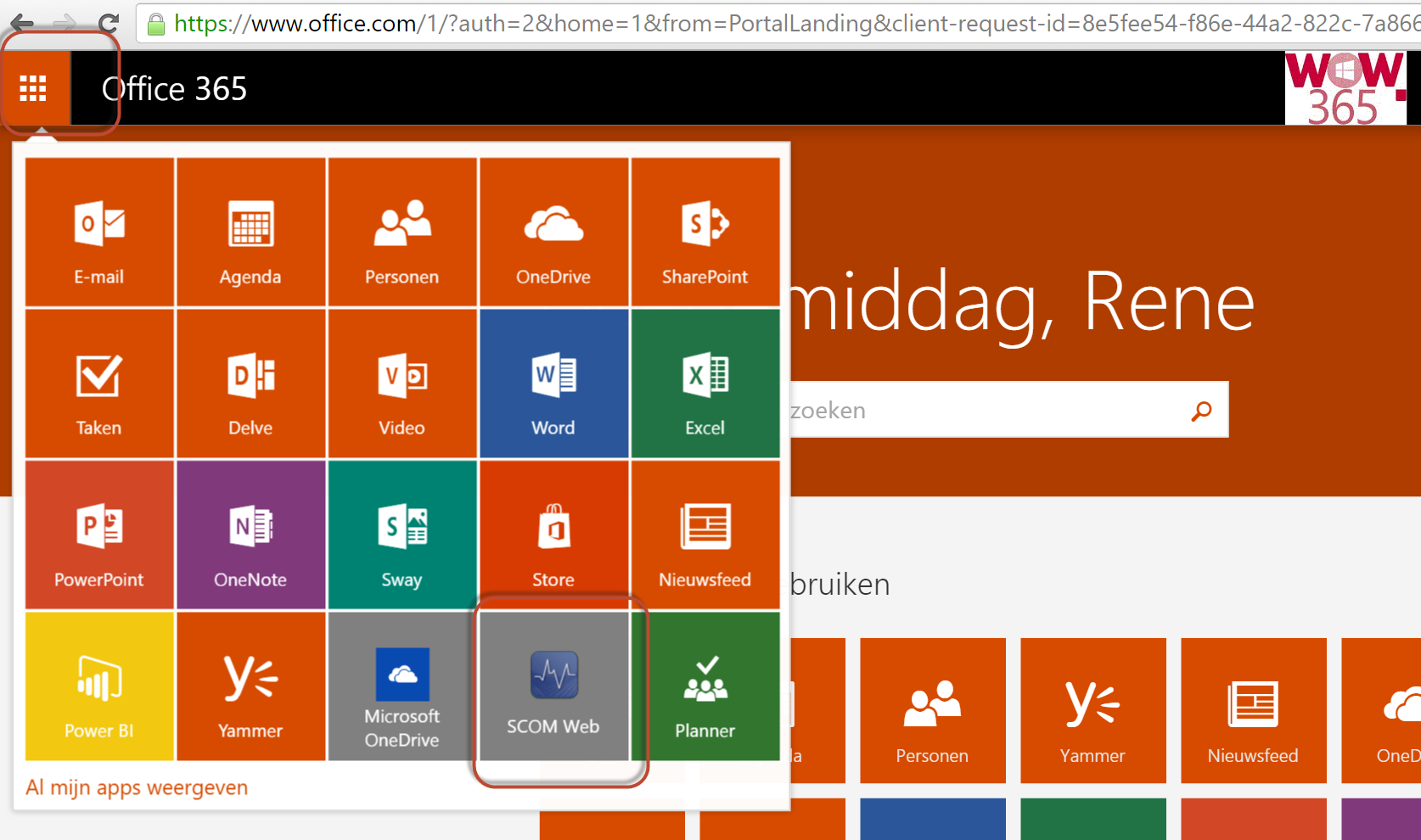

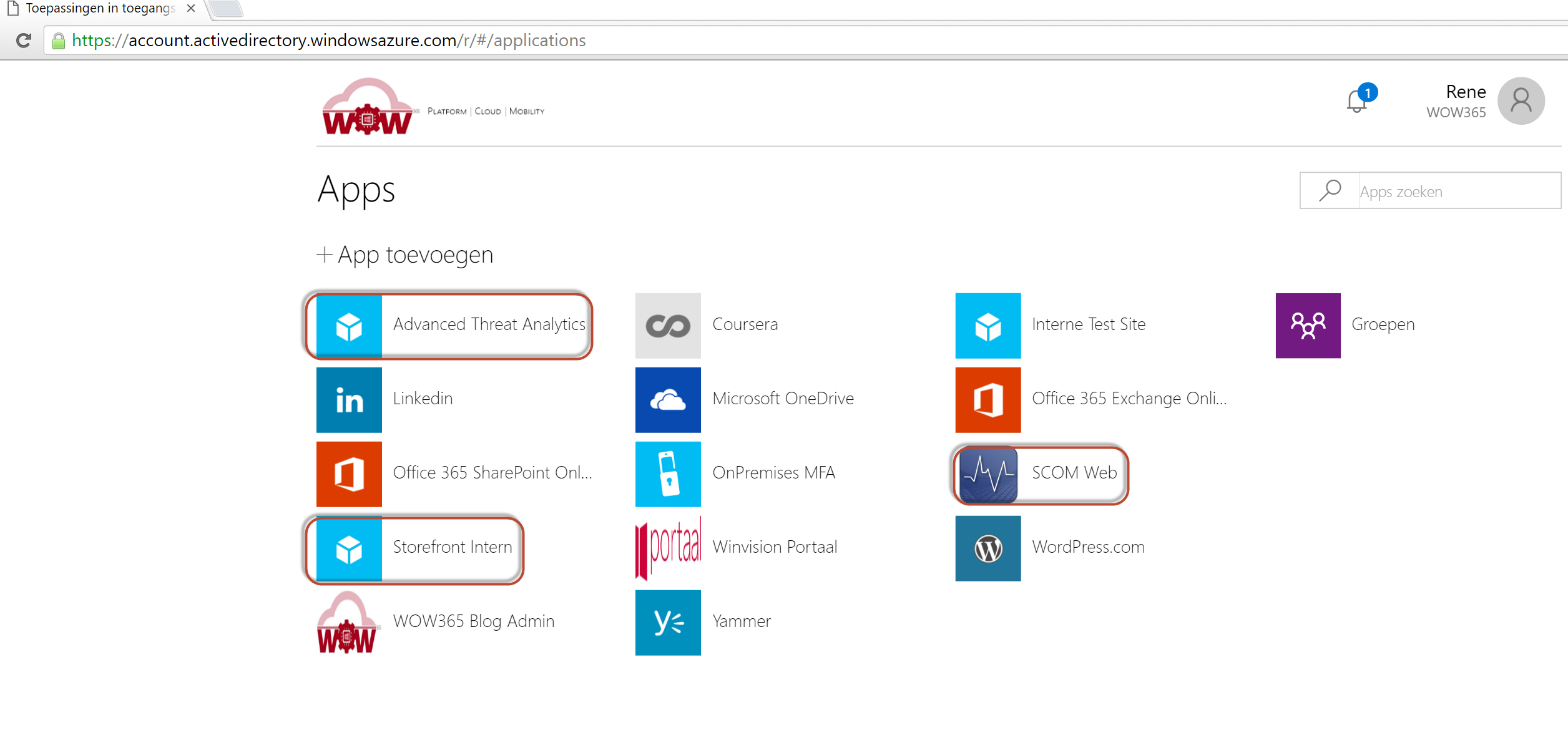

- Integratie met de MyApps portaal; standaard wordt bij de Azure Active Directory het MyApps portaal beschikbaar voor medewerkers. Middels dit portaal worden self-service onderdelen beschikbaar gestelt. Daarnaast worden hierop alle applicaties welke worden aangeboden beschikbaar gestelt. Zoals in onderstaande afbeelding is te zien worden hierop ook de interne applicaties welke extern beschikbaar worden gesteld doormiddel van de inzet van de Azure Application Proxy hier getoond.

- Office 365 Quick Launch: iedereen die een keer is ingelogd of gebruik heeft gemaakt van Office 365 kent het Quick Launch menu welke is op te roepen doormiddel van het icoon links boven in de hoek op het start scherm. Applicaties welke zijn aangemaakt en worden ontsloten via de Azure Active Directory omgeving kunnen ook hier worden getoond voor een extra snelle toegang voor de medewerkers.

De mogelijkheid om op deze manier applicaties en interne web sites / applicaties te maken en ontsluiten is wat ons betreft een erg sterke functionaliteit welke zeker van pas komt en gaat komen. Opmerkingen of andere wensen? Reageer hieronder.